法規與監理

2024年2月

銀行如何進行「自主健康管理監測」?

信評、經濟資本與壓力測試

在高通膨、高利率的年代,一家企業(包括銀行)的信評相當重要,不同信評之間借貸成本的差異就非常可觀,好的評比即代表體質健康、倒閉機率低,值得投資,資金取得相對簡單便宜。

最近國際局勢越來越動盪,氣候變遷、地緣政治(烏俄戰爭與以哈戰爭等)、美中貿易戰及潛在的傳染病爆發等,都嚴重干擾、打亂全球供應鏈,造成通貨膨脹。2022年初的烏俄戰爭引起短期的能源短缺跟中長期的糧食短缺;2023年10月初發生的以哈戰爭,若是沒有控制好,更可能造成油價高漲,引發嚴重通膨。短期而言,戰爭逼迫投資者找尋避風港,通常是搶進美國政府公債,造成美國公債價格升高,美國公債殖利率降低,也等同於市場利率降低。但這只是暫時的現象,因為後續全球供應鏈被打亂的效應會慢慢浮現,造成通貨膨脹,進而升息。

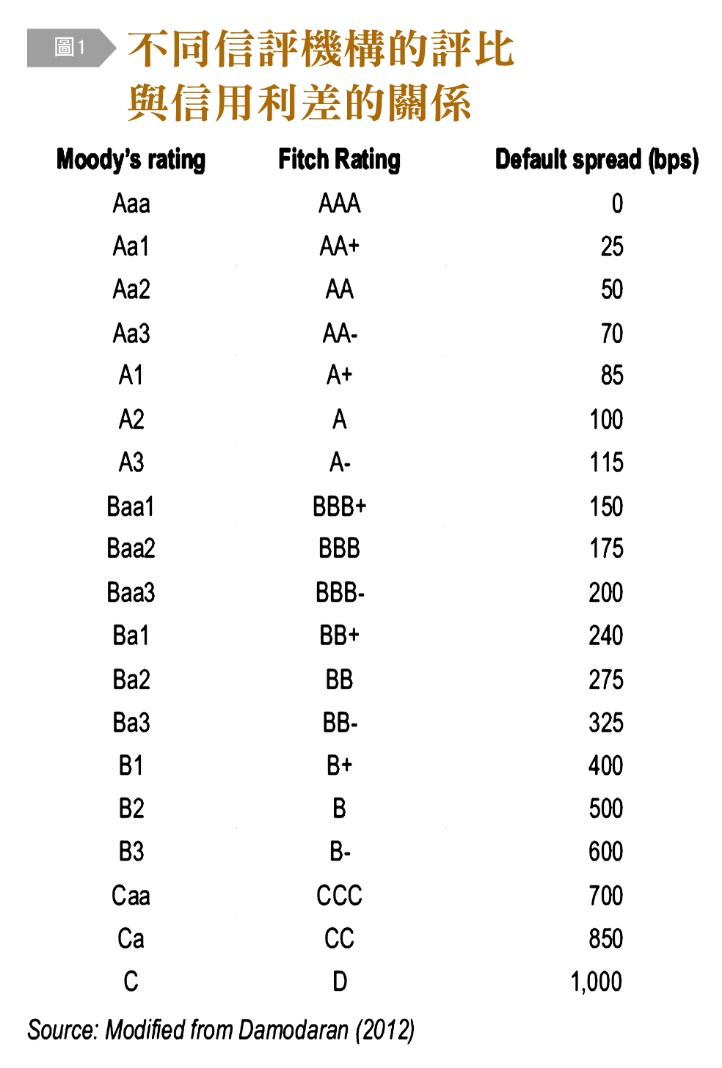

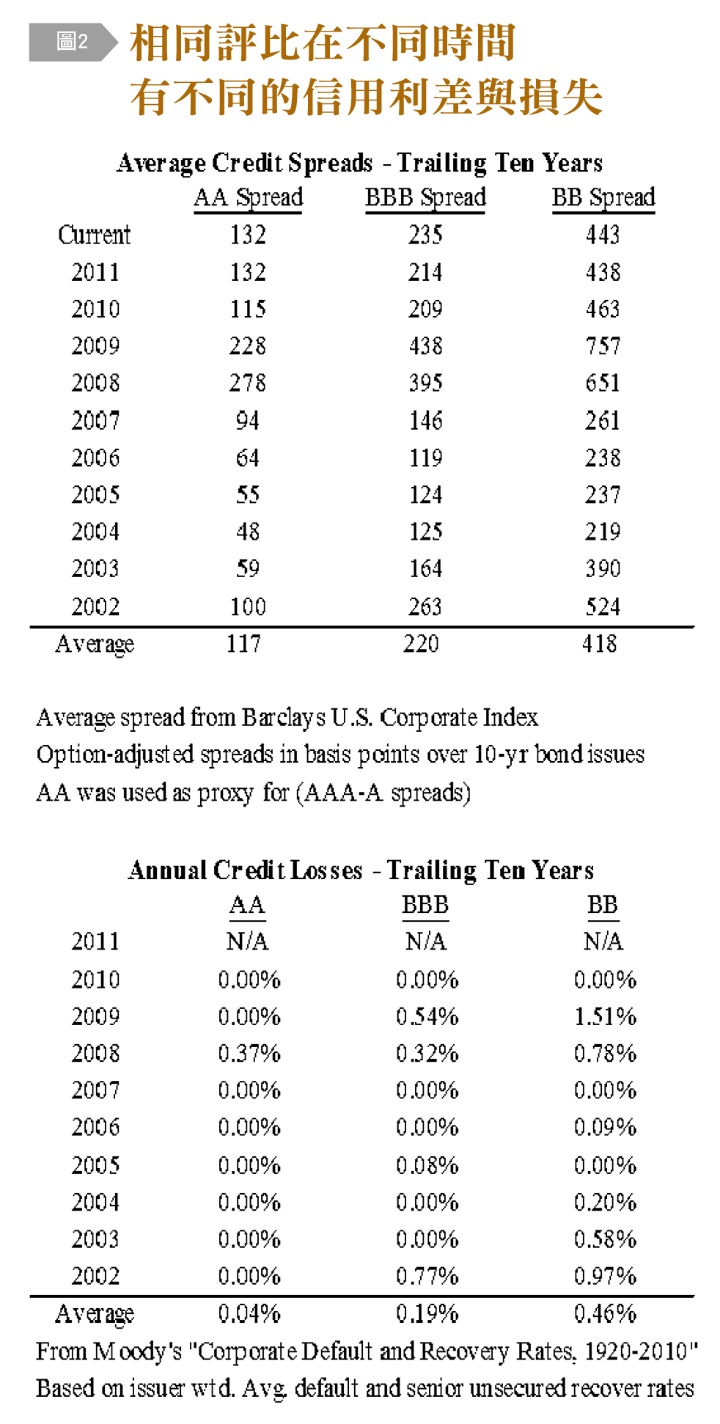

在高通膨、高利率的年代,一家企業(包括銀行)的信評就更加重要。因為在「錢淹腳目」的年代,名目利率接近零,實質利率甚至小於零,好信評的企業與信評尚可的企業對外借貸的成本(稱之為信用利差)幾乎相同。一旦進入高通膨、高利率,不同信評之間借貸成本的差異就非常可觀,以下[圖1、圖2]簡單說明。

[圖2]顯示,在2008年金融海嘯時,所有評比的信用利差都比前幾年大幅增加,而且評比之間信用利差的差異也大幅增加。

一家銀行本身的信用評比對於銀行營運至關重要,好的評比代表銀行體質健康,倒閉機率低,值得投資,資金取得相對簡單便宜。那麼要如何得到好的信評呢?在2008年金融海嘯發生之前,原本相對單純,但是金融海嘯發生後,又增加壓力測試的考量。

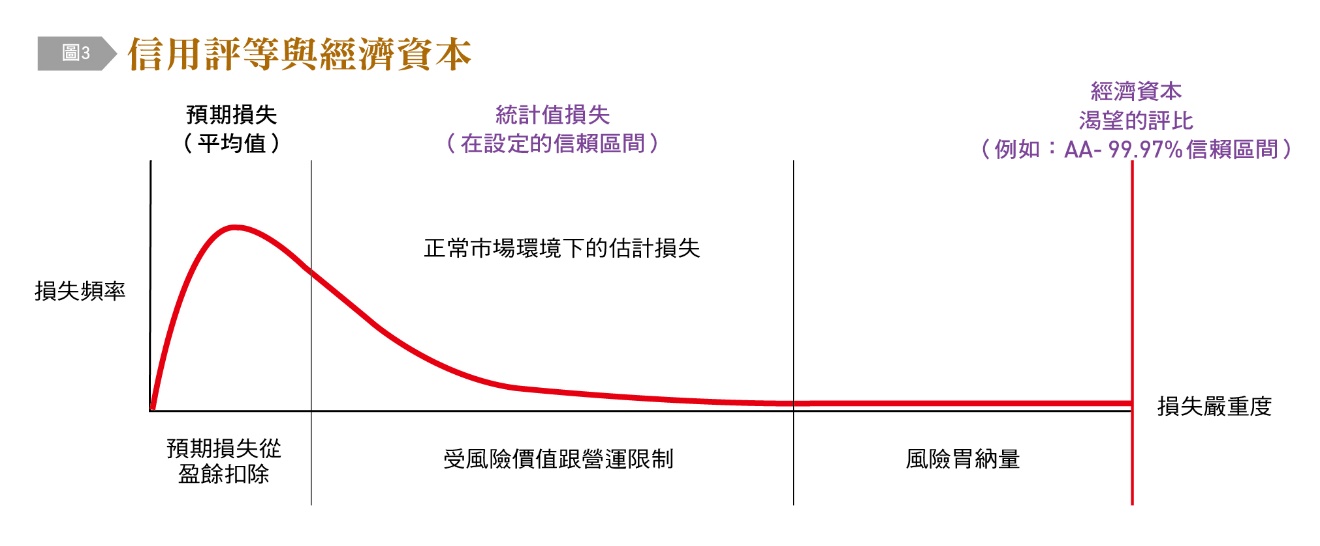

[圖3]簡單說明原先信用評等與經濟資本的關係,在此,經濟資本等於統計值損失加上風險胃納量。

釐清預期損失與非預期損失

在討論壓力測試之前,有些觀念要先釐清。首先是預期損失與非預期損失(Expected Loss vs Unexpected Loss)。預期損失是營運中可預期到的損失,例如信用卡的呆帳,通常需要提列呆帳準備金,用盈餘以打消呆帳用。一般計算是「預期損失=違約機率ⅹ違約損失率ⅹ違約曝險額」。

非預期損失顧名思義是突發性的、沒被料到的損失,它跟預期損失主要的不同在於組合(Portfolio)與相關性(Correlation)。非預期損失一般由經濟資本支付,若是大於經濟資本,即為破產(Insolvent)。因為牽涉到組合(投資組合或放款組合)與組合內成員間的相關性(Correlation),它的計算遠比預期損失複雜,而且可以有不同的算法;例如,可以用巴塞爾委員會(Basel Committee)提供的公式,或是用Monte Carlo Simulation(蒙地卡羅方法,也稱統計類比方法)來計算。

放款組合主要又可分為企金與消金。拿企金放款組合為例,相關性矩陣(Correlation Matrix)最常用的是產業間的相關性,若是要做到企業間的相關性比較不實際,矩陣跟其他需要的資料太過龐大,電腦計算能力要很強。

消金放款組合更為複雜,跟相關性矩陣略微不同,比較像不對稱等級制矩陣(Asymmetric hierarchical matrix)。假設一個人有房貸、車貸跟信用卡(有循環餘額),再假設有突發狀況讓這個人稍微周轉不靈,必須遲繳某一個款項,會是哪一個?這可能取決於在地國家的法律,通常會是無擔保信用貸款,但是在保障居住權的國家(就算沒繳房貸也不能沒收房屋、將人趕走)可能事先遲繳房貸,當然也有可能全部遲繳,這要看資料分析才能知道各種行為所占的比例。遲繳甚至違約會依產品別而有先後,造成不對稱等級制矩陣而不是對稱的相關性矩陣。

經濟資本內容並非一成不變

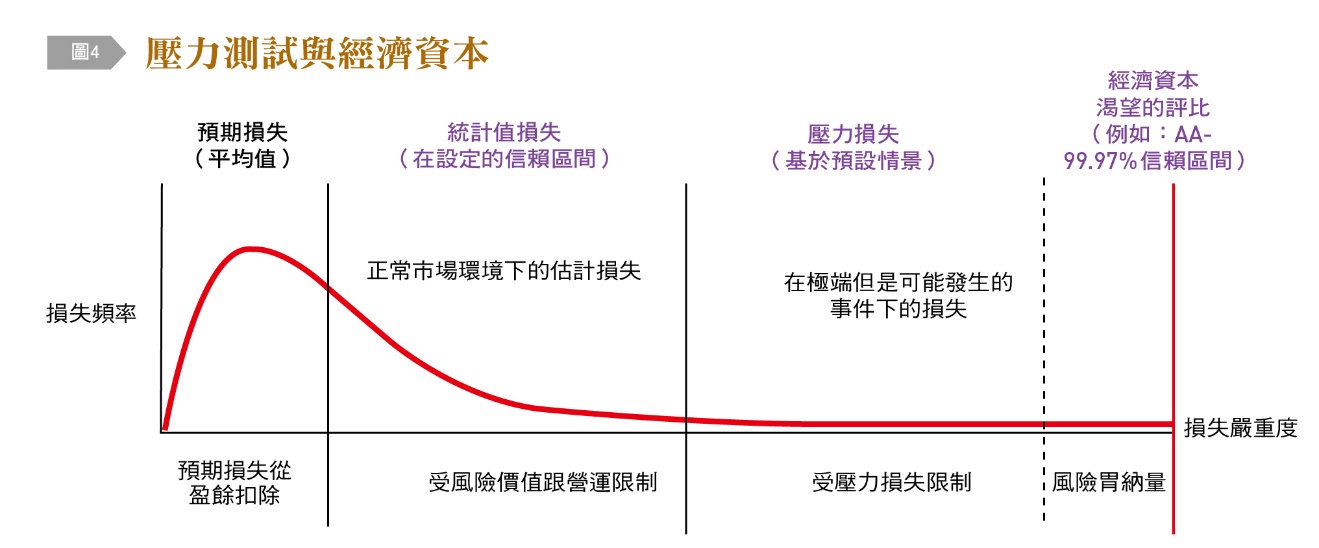

經濟資本主要是巴塞爾協議定義的第一類資本,它的內容並非一成不變,曾經包括銀行股東權益(Equity)跟不動產抵押貸款證券(Mortgage Backed Security, MBS),又可以稱為房貸抵押證券,但是2008年金融海嘯時MBS無法提供流動性,Basel III(巴塞爾協議)剛開始將MBS排除在第一類資本之外,雖然有人主張第一類資本主要還是用銀行股東權益為主,但是後來因為資本嚴重不足,歐美國家又放鬆規定,將其納入。為何股東權益一直偏低?主要是高階主管的考績(跟績效獎金高度連結)是看股東權益回報率(Return on Equity, ROE),股東權益是分母,越低則ROE跟績效獎金就越高,但是同時槓桿操作跟風險也越高。經濟資本(Economic Capital)原本有別於法定資本(Regulatory Capital),自從2008年金融海嘯後,兩者漸趨一致,經濟資本跟公司評比有關,越高代表可以承受的壓力越大,所以違約的機率越小,評比也越好[參閱圖4]。

壓力情境 要具有想像力跟真實感

壓力測試的第一步是壓力情境(Stress Scenario)設計,壓力情境是壓力測試非常重要的一環,要具有想像力跟真實感,雖然現在發生的機率很低,但是在未來萬一發生,會有什麼嚴重後果?而更重要的,要如何因應?一個很好的例子,2011年3月11日日本發生大地震,大地震引起大海嘯,地震與海嘯造成電源喪失,後來的調查發現,爐心內所有核燃料都已熔毀,這次事故在國際核事件分級表(INES)中被分類為最嚴重的7。

其實早在日本決定走上核能的50、60年前,就有反核人士提出建議,假設下列的情境(壓力情境)因為日本處於地震帶,而地震難以預測,萬一地震引發核災,要如何處置?他們建議製造可以修復核反應爐跟其他高輻射、對人體有害的相關設備的機器人,萬一發生嚴重核災,可以派機器人去。可惜當時日本政府因為怕大眾對核能失去信心,斷然拒絕。

壓力情境一般大致分為輕微、中度以及嚴重,它的設計既是藝術也是科學,可以純想像(Hypothetical)但是發生的機率仍舊大於零,例如美中開戰,也可以是以前發生過的事件(Historical Events),例如股市腰斬。壓力損失(Stress Loss)是在壓力情境下多出來、所需要的經濟資本(Base Scenario vs Stress Scenario)。正因為壓力情境可以天馬行空,要將壓力損失調整到一定程度並非難事,董事會跟高級主管通常對外(特別是主管機關與評比公司)不希望發表太高壓力損失的報告,怕經濟資本不足,會有增資的壓力。

台灣本土的銀行,因為種種主客觀因素,能在某些企金跟消金放款使用違約機率(可能跟外面直接買上市櫃公司評比,或是請顧問公司來建置信用卡的評分卡)已經屬於難能可貴,違約損失率(Loss Given Default)因為受限於資料樣本數,通常使用內部或者主管機關提供的歷史平均數(Historical Mean)。

誰來執行壓力測試?

壓力測試可分為兩個層次:由主管機關主辦和由個別金融機構自己辦理。主管機關主辦的意義在於對整體金融體系在面對不同程度與情境的壓力時會發生什麼狀況的了解,建議未來最好是效法美國聯準會(Fed)的作法,公開不同的壓力情境,然後為了避免金融機構作弊,要求系統性重要的金融機構提供細項的資料,輸入聯準會設計(但是不公開也不私下揭露)的模型。

金融機構為了自己營運考量,也應該定期做壓力測試,但是不必對外公開。因為各家金融機構的營運模式、投資組合跟放款組合(Business Model, Investment Portfolio, and Loan Portfolio)不盡相同,壓力來源也不一樣,設計的壓力情境也不一樣,金融機構高層需要知道本身的資產配置以及萬一發生什麼事情會嚴重影響金融機構的生存與營運,並定期調整組合(包括投資組合跟放款組合)成分。

壓力測試在測試經濟資本是否能挺過壓力情境帶來的壓力損失,而這些屬於非預期損失。在極端壓力下,原本在組合內看似不相關(Low Correlation)的成員會變得高度相關(High Correlation),一家出事,會像森林野火般迅速蔓延,如果沒有及時反應,很快全部會出事。金管會制定的壓力測試注重在資本適足率跟預期損失,而不是非預期損失與經濟資本,似乎有尚待加強之處。從開始蒐集、儲存相關的歷史資料,建置預測模型並將之應用到日常營運,最後根據這些由下而上的基礎,計算經濟資本、設計壓力測試和計算壓力損失,並由董事會跟高階主管做出相對應的措施,穩紮穩打,循序漸進。壓力測試遠比建置預測模型複雜、抽象,它也跟預測模型一樣,是重要決策的參考依據之一,但是並非絕對,也非神聖不可挑戰,要能掌握趨勢並懂得應用是董事會跟高階主管的另一項挑戰。(本文作者曹添旺為中華經濟研究院董事長、東吳大學名譽教授暨東吳法商講座教授;李宗穎為美國德州農工大學經濟學博士,曾在花旗銀行紐約總部信用風險管理處工作,回台後曾在多家銀行協助建置信用評分卡、計算經濟資本、設計壓力測試與計算壓力損失等,為銀行信用風險控管專家、大學兼任助理教授)