法規與監理

2023年2月

外資銀行觀點》全面啟動風險重置

動盪不安的時代開局

過去10年資金寬鬆多頭市場中,投資機構大部分時間都在思索如何賺取更高的回報率,甚至進入一些複雜與低流動性的結構型衍生商品交易或管理透明度低的加密貨幣領域,以期待打敗同業及大盤,高風險、高回報彷彿只停留在教科書本中……

猶記得2022年初烏俄戰爭2月開打、聯準會3月首次升息時,許多業界的朋友都抱持著希望一切動盪很快會結束,大國之間會找到妥協點,市場可以回復過往祥和。然而國際強權挑戰並無間歇,隨著美國關注其自身國安利益通過的晶片法案(CHIPS and Science Act),台積電也將投入400億美元在亞利桑那州設立晶圓廠(包含5奈米先進製程),美國拉攏晶片供應鏈上游國家荷蘭與日本,以多方管制中國取得半導體關鍵技術的機會。中國在20大領導層底定後,也馬不停蹄的出訪石油大國沙烏地阿拉伯,簽訂超過290億美元的投資協議以鞏固自身石油能源安全。日本則宣布自二戰來最大的飛彈採購案,達3,200億美元以抵禦中國威脅,也成為繼美國和中國後的全球第三大軍武支出國家。

在過去一年,我們另外看到了民間企業的風險提升,如瑞士第二大銀行瑞士信貸因自身及客戶投資損失所引發的經營危機、黑石集團旗下REITs因面臨690億美元投資人贖回風波而需設下限制、世界第三大加密貨幣交易所FTX宣布倒閉的產業連鎖損失。即使各投資銀行在2023年展望皆預估通膨減緩,央行升息潮可能得以暫緩,卻也擔憂各國央行緊縮政策下可能帶來下一波市場動盪。當市場已經習慣近15年的美元零利率環境〔圖1〕,企業和投資者是否能夠挺過這次全球動盪的新賽局?或我們更需準備因應漫長又極端的國際金融環境?

在2010年上映的美國科幻動作驚悚片《全面啟動》(Inception)中,李奧納多‧狄卡皮歐飾演一名「盜夢者」,在電影中進入客戶競爭對手公司繼承人兒子的「夢中夢」,植入讓對方潛意識中有「解散公司」的想法,並藉此作為對價交易換取自由之身,與家人團圓相聚的機會。筆者雖然無法在現實中創造多重夢境,但希望在此給讀者們帶來3層潛在夢空間主題,以換取未來面對多變市場環境的機會。

夢境一 認識重置風險,知之為知之,不知為不知,是知也

在過去10年的資金寬鬆多頭市場中,投資機構大部分時間都在思索如何賺取更高的回報率,甚至是進入一些複雜與低流動性的結構型衍生商品交易或管理透明度低的加密貨幣領域,以期待打敗同業及大盤,高風險、高回報彷彿只停留在教科書本中。但相信經歷過2022年的資金緊縮和全球股債雙殺後,管理高層應該更重視風險分配管理,也須檢視旗下資產項目帶來的風險值為何?或可否有效測量其暴險程度?而非嘗試說服自己只要風控系統值在法規限制內即可。

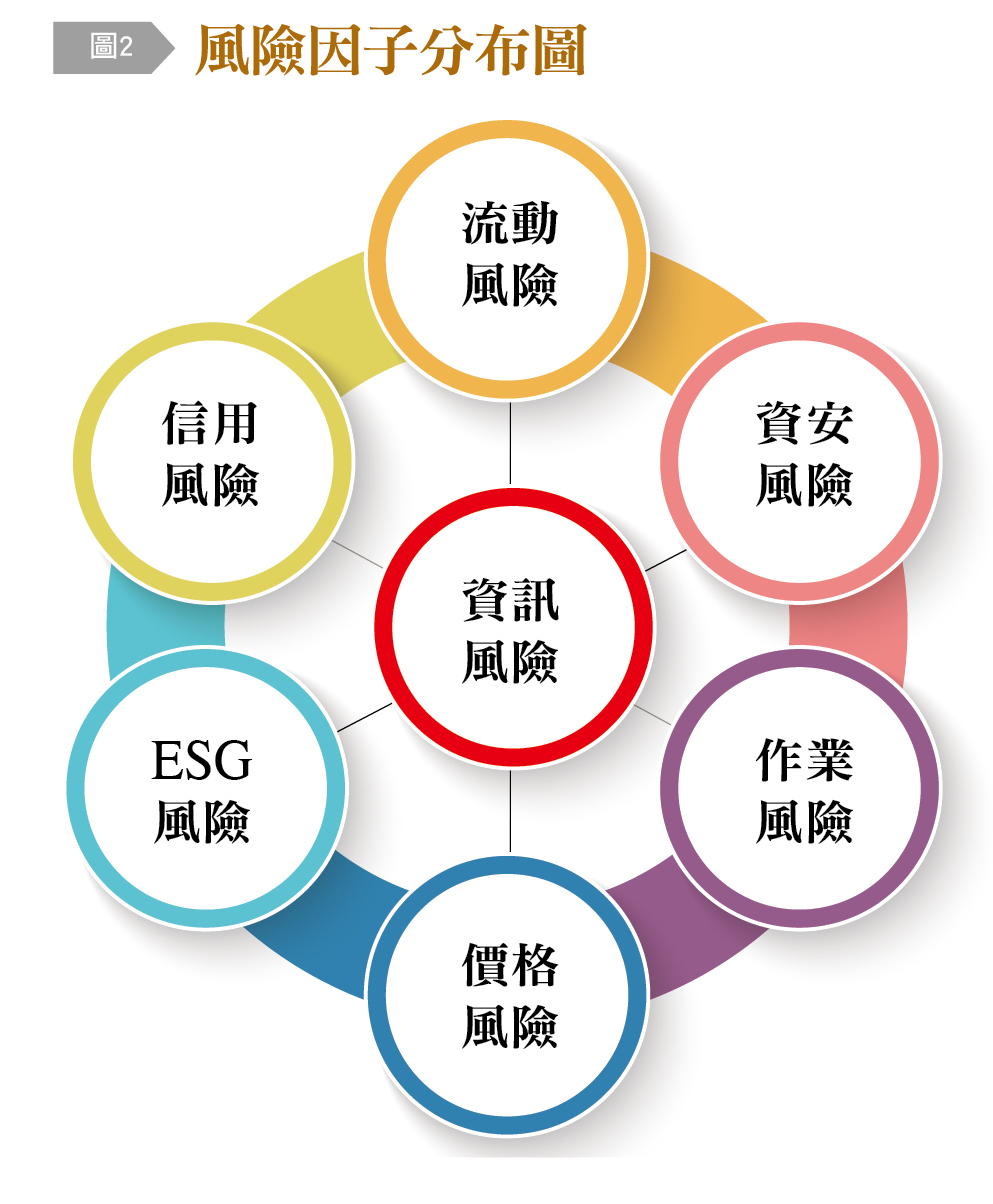

在有限的資源與高度不可預測的未來,筆者相信如何有效測量並分配風險因子管理成本〔圖2〕,就會影響到投資者可否在下一個多頭市場到來前的生存關鍵。

除了傳統討論的信用和市場價格風險,筆者也分享近期與國際同業觀察重點:

1.資訊不對稱風險:我們必須要知道的既有資訊取得時效性及正確性,同時須詢問後找出我們所不知道資訊的成本及時程,前提要做到不知為不知也。

2.資金流動性風險:在美元匯率及利率再創近年新高後,資金成本也大幅攀升,如何應用現有資產替代或換取資金(交換資產與再買回交易之可行性)。

3.資訊國安風險:在去全球化過程中,民主與極權國家對抗而增加的網路及基礎建設攻擊,各國法規禁止資訊跨境,增加了資安防衛、教育與保險成本。

4.作業文化風險:除了減少人工作業以降低出錯率跟提升效率,更重要的是培養能針對習以為常的市場情境、作業流程與賺錢專案提出質疑的風管文化。

5.ESG法規風險:檢視多區域規範對投資標的發展與主流資金流向的影響,法規變革對內部實施ESG投資揭露、實施規範的架構改變成本與人力評估。

夢境二 資料整合分析加速化,橫看成嶺側成峰,遠近高低各不同

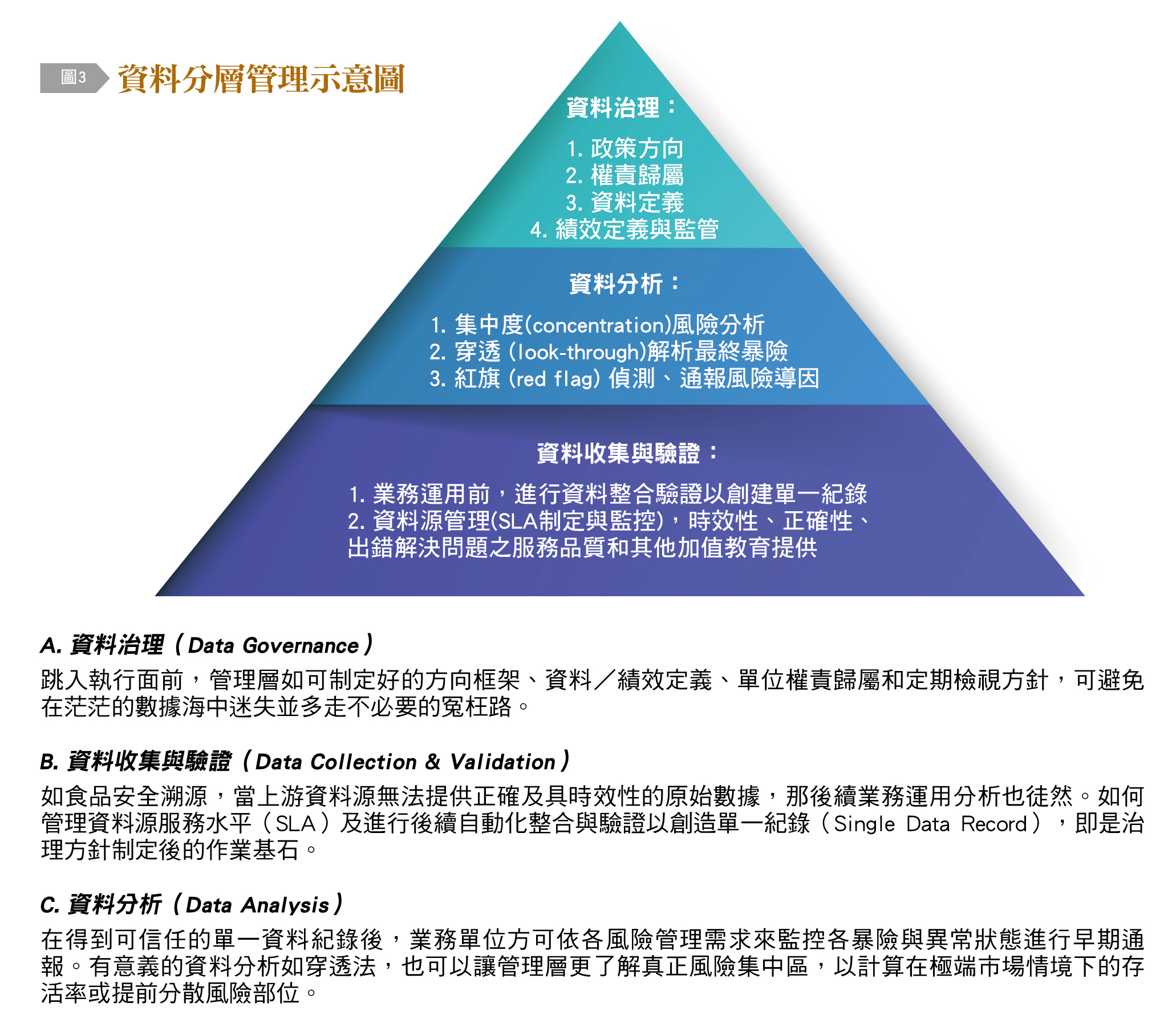

不難想見,要有效測量、配置到控管所有投資相關風險因子,我們必須收集、整合大量與不同類型資料並將其數位化,以達到即時性要求,但因資料來源繁多、定義不同,相信讀者也有過不識廬山真面目,只緣身在此山中的感覺。投資機構不論規模大小,如果有完整的資料治理文化,就有契機提早發現風險偏離值而盡速處理。筆者也在此提供資料分層管理概念分享如下〔圖3〕及對治理、分析和收集/驗證簡略說明。

A.資料治理(Data Governance)

跳入執行面前,管理層如可制定好的方向框架、資料/績效定義、單位權責歸屬和定期檢視方針,可避免在茫茫的數據海中迷失並多走不必要的冤枉路。

B.資料收集與驗證(Data Collection & Validation)

如食品安全溯源,當上游資料源無法提供正確及具時效性的原始數據,那後續業務運用分析也徒然。如何管理資料源服務水平(SLA)及進行後續自動化整合與驗證以創造單一紀錄(Single Data Record),即是治理方針制定後的作業基石。

C.資料分析(Data Analysis)

在得到可信任的單一資料紀錄後,業務單位方可依各風險管理需求來監控各暴險與異常狀態進行早期通報。有意義的資料分析如穿透法,也可以讓管理層更了解真正風險集中區,以計算在極端市場情境下的存活率或提前分散風險部位。

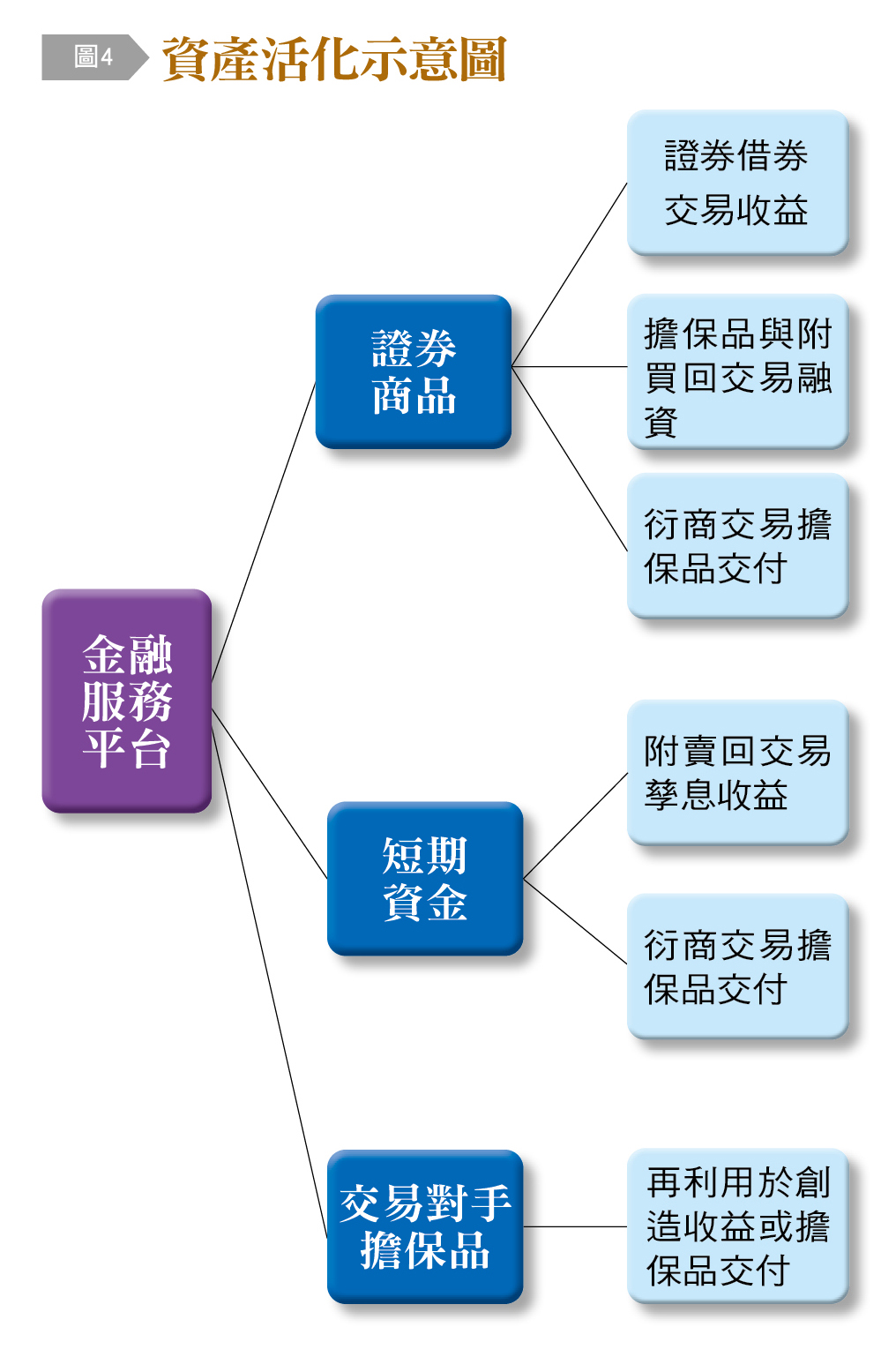

夢境三 服務夥伴核心競爭力,友直、友諒、友多聞

當國際金融環境日益複雜、波動遽增時,如何活化現有資產來創造額外收益、運用最低成本資產來作為擔保品與再利用交易對手交付的擔保品〔圖4〕,即是在制定風險配置和加速資料整合分析後的另一重要投資優化議題。但是國際交易網絡龐大、市場資訊繁瑣,甚至有不透明處,如要將此活化作業加諸在既有營運團隊,可想而知會是極沉重的人力管理負擔,也不盡然可以達到預期的效益。

因此,如何找到合適的金融服務平台合作夥伴來提供借券交易、短期資金運用和擔保品管理等服務,可以視為一迅速接軌國際資產活化之管道。當然在選擇長期金融服務夥伴時,除了商務條件考量(畢竟羊毛出在羊身上),筆者認為至少要確認幾個基本條件如:1、兩家公司文化是否相符以利未來服務溝通;2、服務公司是否有透明的揭露機制與健全的財政體質;3、服務公司既有的合作交易對手是否達到投資者需求;4、服務公司有無即時主動的分享市場資訊。相信讀者也了解天下沒有白吃的午餐,所以必須慎選長期合作對象,以免因小失大。

世局動盪如夢初醒,萬千之幸風險意識長存

面對著2023年開端,過往的低利率、市場多頭美夢應該已經一去不復返。當然我們還是可以回憶著2003年金融海嘯前Alicia Keys藍調歌曲〈If I Ain't Got You〉,我們是為了財富、名譽、權力,還是其他事物在執著自己的人生?我們也可以與下一代的年輕人與時俱進,聽著2022年BLACKPINK發行的快歌Hard to Love,開場點明的Ain't no magic tool to fix it,了解到金融市場沒有魔法來解決未來不可測的問題,只有完善的風險評估配置、資料分析管理與尋找合適服務夥伴,方可持續在變數中前進、穩定茁壯並且尋找商業先機。(本文作者Black Bubble現任職台灣外商銀行,曾於亞太數家外商銀行及金融資訊業任職業務及管理層)