法規與監理

2023年9月

總論篇》臺灣金融業韌性更勝當年

金融海嘯15年

金融海嘯雖已過去15年,但各種挑戰仍存,好在金融體系的韌性已強過當年,提醒國內金融業者時刻記取寶貴教訓,審視拓展業務及抵禦風險的策略與作法,做好情境模擬與事前預應規劃,以面對未來變局。

爆發於2008年9月的雷曼兄弟倒閉事件,蔓延到其他金融機構與國家,引發全球金融海嘯,甚至一度引導實體經濟的衰退,可說是近代金融發展的一個重要里程碑,同時帶來國際金融監理機關與國際金融機構的金融監理思維和風險管理策略變革,包含巴塞爾資本協定第三版(Basel III)的導入,提高銀行的資本計提與流動性管理要求,以及對各類系統性重要金融機構(G-SIFIs、G-SIBs、D-SIBs)採取更嚴格的監管措施等顯著影響金融機構經營的制度可說濫觴於此。

金融海嘯後 全球金融監理體系積極改革

回顧15年前金融海嘯的深層成因,或許誠如時任IMF執行長也是目前歐洲央行總裁的Christine Lagarde所言,金融創新(Financial Innovation)發展遠遠超越監管、銀行業與金融服務全球化的推進,以及全球化之下的監理套利(Regulatory Arbitrage),導致雷曼兄弟倒閉並讓災情蔓延。

由於這樣的代價實在太高,逼得各界痛定思痛,得到的重要教訓就是金融海嘯的根源在於金融體系,也發現銀行業者「大而不能倒」(Too Big to Fail)的問題。G20首先承諾對全球金融體系進行根本性改革,糾正導致全球金融危機的斷層線,並建立更安全、更有彈性的融資來源,更能滿足實體經濟的需求。出於對系統性風險的擔憂與防範目的,先要求國際組織檢視並提出更多嚴格的監理規範,以強化全球金融體系因應危機能力。

具體作為是首先在2008年11月的G20高峰會,提出一套金融管制改革計畫,之後主要國際金融組織依據前述計畫,就強化金融機構韌性、終結太大不能倒、建立更安全的衍生性金融商品市場及加強影子銀行管理等四大改革方向,陸續增修多項國際金融監理規範,並透過定期評鑑以督促各國遵循。

此外,作為國際金融體系主角的美國、歐盟及英國等主要經濟體亦提出金融監理體制的改革;美國方面,在2010年7月通過「Dodd-Frank華爾街改革與消費者保護法案」(Dodd-Frank Act),改革重點包括加強系統風險監控、改善大型金融機構監理、強化消費者保護及嚴格管理衍生性金融商品等。

歐盟方面,為改善歐洲地區跨國監理及系統風險監控問題,進行大幅監理改革,包括設立專責委員會監控系統風險,建立單一監理與清理機制,並分別在2012與2014年實施European Market Infrastructure Regulation及Markets in Financial Instruments Directive II法規以加強金融市場管理及投資人保護。

英國方面,從2009年起修訂多項法令,重整金融監理架構,擴增英格蘭銀行(Bank of England, BOE)的監理職權,也要求大型銀行分拆零售業務與投資銀行業務以隔離風險,並建立永久性的問題金融機構清理機制。

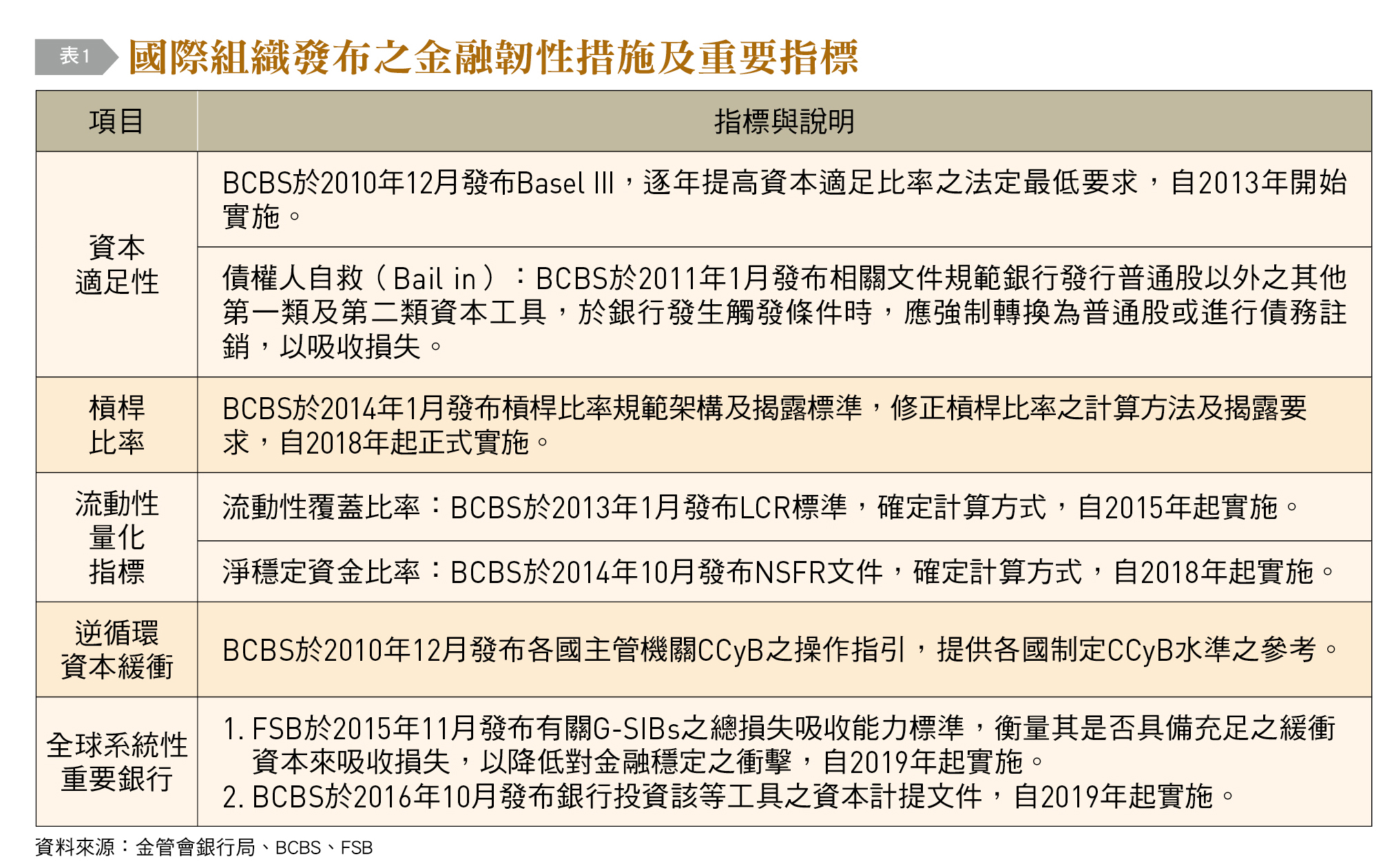

這些金融改革中,影響最廣泛也最深遠的,當然是國際金融監理組織訂出的規範了。為改善銀行體系承擔經濟及金融衝擊之能力,以提升其金融韌性,並促進金融市場穩定發展,巴塞爾委員會(Basel Committee on Banking Supervision, BCBS)做出更多強化監理的措施,其在2010年12月發布的Basel III,特別針對彌補金融體系的脆弱性(Vulnerabilities)問題,加強金融管制改革,例如要求提列資本保留緩衝(Capital Conservation Buffer)、逆循環資本緩衝(Countercyclical Capital Buffer, CCyB),以及後續增列流動性覆蓋比率(Liquidity Coverage Ratio, LCR)與淨穩定資金比率(Net Stable Funding Ratio, NSFR)等要求,希望減低金融機構管理者的代理問題(Agency Problem),化解「大到不能倒」現象。金融穩定委員會(Financial Stability Board, FSB)也開始建立詳細的監督制度,並導入多項的評估指標以衡量改革的效果。透過這些組織的合作,共同構建強化金融體系的韌性,詳如〔表1〕。

當然,廣大的民眾與納稅者的權益也沒被忽略,包含前述Dodd-Frank Act的推出以及更多的金融消費者保護措施、普惠金融政策的實行,相信都給全球金融體系的防禦力帶來加分效果。

檢視本國金融體系 強韌體質更抗風險

環顧國內金融體系是否更加強健,由於主管機關已積極配合國際步調,在強化金融監理、落實公司治理等方面作出努力,也致力提升本國金融體系之金融韌性與民眾的金融素養,金融業者也已實際投入資源,配合主管機關政策,共同構築更穩定、更安全的金融體系。

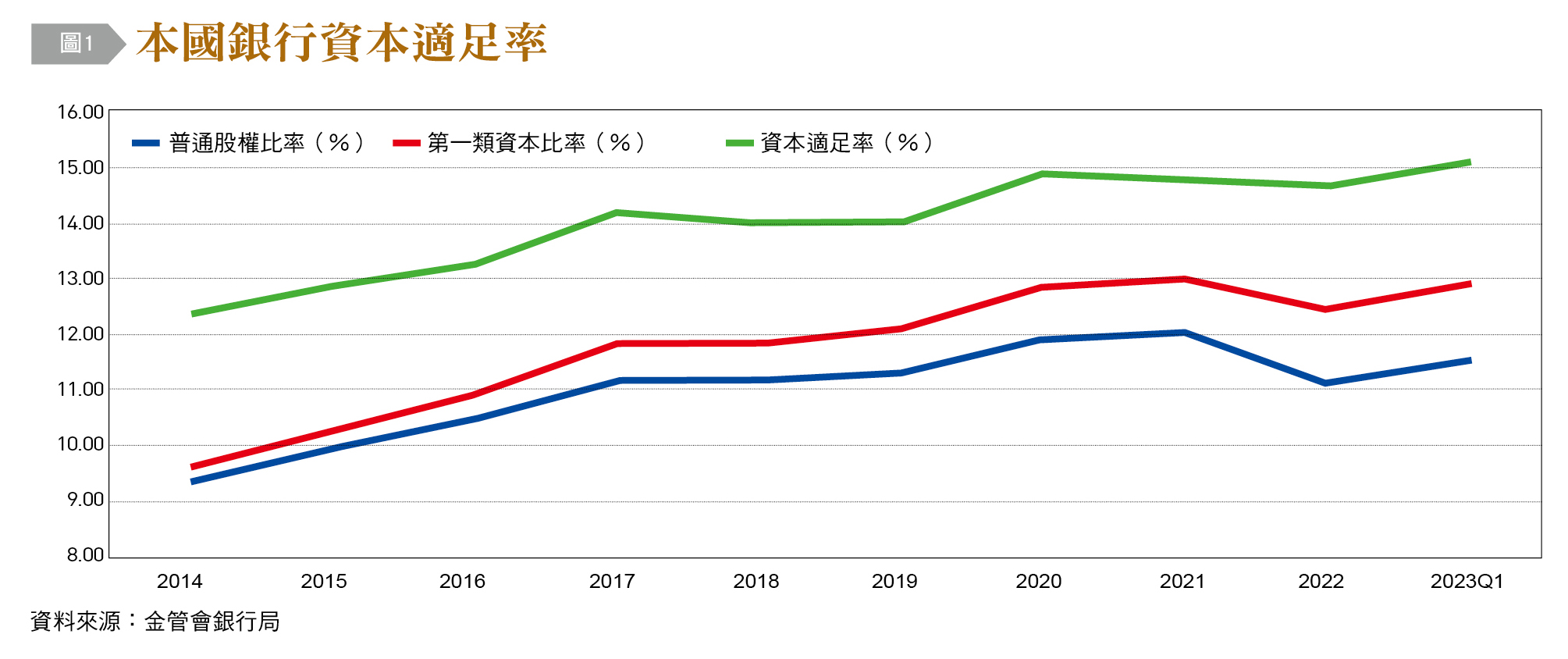

先就資本適足性與流動性觀察,為提升本國銀行資本之質與量以符合Basel III標準,金管會自2013年起逐年提高資本適足率的法定要求,自2019年起,普通股權益比率、第一類資本比率及資本適足率分別須達7%、8.5%及10.5%。截至2023年第一季底,本國銀行普通股權益比率、第一類資本比率及資本適足率已分別達11.55%、12.88%及15.08%,均高於法定標準,詳見〔圖1〕。且本國銀行在壓力情境下的平均資本適足率與槓桿比率也高於法定最低標準,顯示我國銀行業已具備一定之金融韌性。當然,金融體系也不能以此自滿,金管會在今年3月便指出今年首要工作是「提升金融穩定與韌性」,還把銀行監理壓力測試列為五大工作首位,規劃辦理今年度本國銀行監理壓力測試,藉以了解本國銀行的風險承擔能力。此外,根據中央銀行報告,本國銀行2022年平均流動性覆蓋比率及平均淨穩定資金比率分別為134.13%及138.41%,也遠高於法定標準100%,顯見整體流動性風險不高。

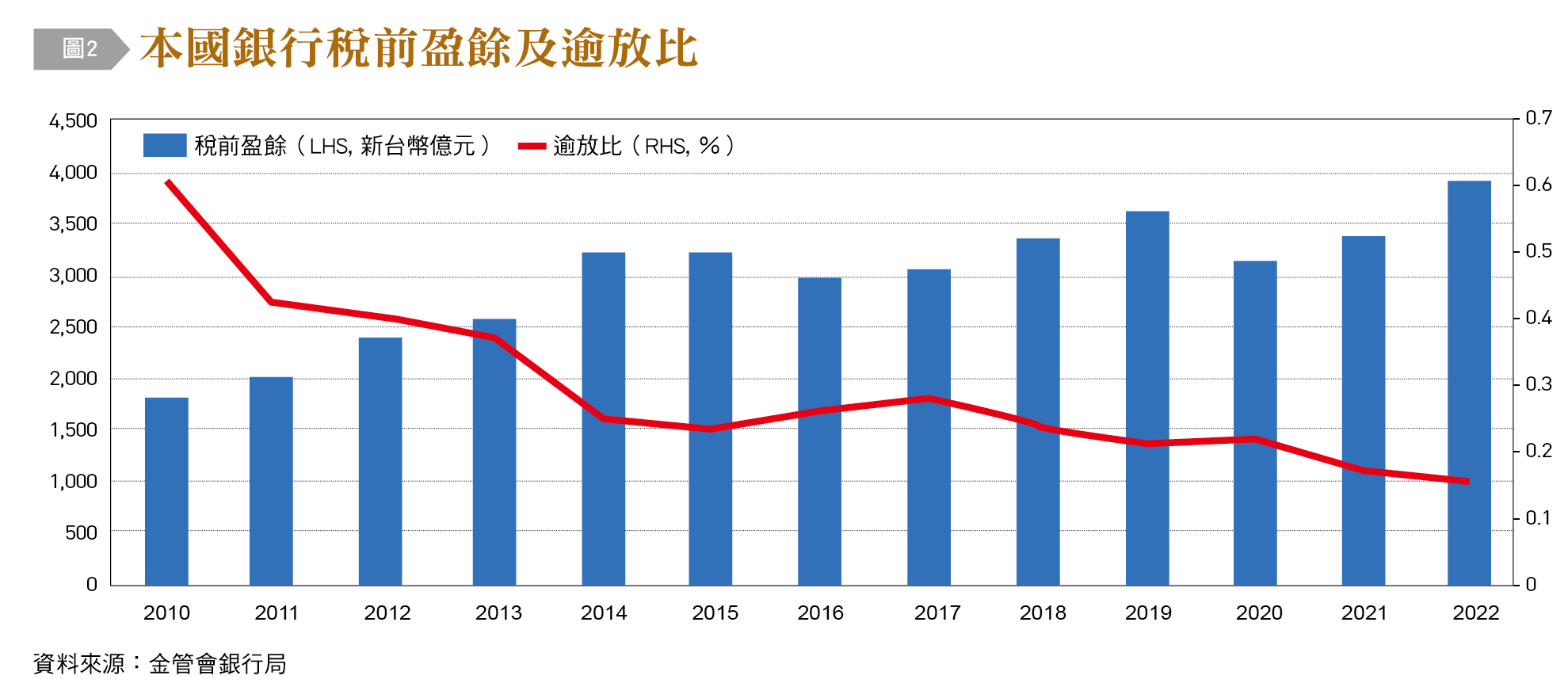

再看攸關銀行資產品質及抵禦風險能力的指標,近年本國銀行逾放比呈現逐年下降趨勢,2022年底僅為0.15%,可說繳出歷年最好成績,詳見〔圖2〕。獲利能力方面,2022年本國銀行稅前淨利約新台幣3,919億元,較2021年明顯增加逾500億元或15%,也創歷史新高,平均ROE及ROA亦分別由2021年的8.14%及0.58%上升至9.33%及0.62%。另金管會指定之中國信託、國泰世華、台北富邦、兆豐、合庫及一銀等六家系統性重要銀行,2022年底之資本適足率皆已達年底應符合之要求,顯示本國銀行整體財務穩健。

至於民眾金融素養,如同金管會黃天牧主委所說「用民眾金融素養來提升金融產業韌性」,主要展現在兩大面向:其一是民眾金融知識的增加,使其知道如何判斷金融風險,了解什麼是合適的金融商品;其次是民眾逐漸能明辨金融機構的永續金融態度,讓金融機構的監督不只是靠自律和他律,更能納入金融消費者的外部監督能量,最終促使整體金融機構素質的提升。近年來在主管機關、金融機構與周邊單位的協同努力下,相信民眾的金融素養也在質與量方面有所提升,更裨益於強化金融體系的整體韌性。

汲取寶貴教訓 面對挑戰並累積未來發展養分

展望未來,受到全球供應鏈秩序重塑、央行升息對抗通膨等因素影響,銀行業可能面臨經濟成長趨緩與其他總體經濟挑戰,通膨風險也持續存在,經濟不確定性不斷增加,經營環境可能更加嚴峻。業者未來將面對的可能挑戰,除了各類金融風險態樣的變化與監管尺度趨嚴之外,地緣政治風險也日益提高,不可避免將成為必須考量的風險因子(Risk Factor)。

儘管存在這些考驗,但與2008年的全球金融海嘯時期相比,不論是金融機構的資本強度、風管措施與金融監理體系的政策(包含金融消費者保護),這些年來金融機構在強化韌性、抵禦風險的工具所做的準備是有目共睹的,相信金融機構能夠應對潛在的挑戰。

「前事不忘,後事之師」,金融海嘯雖已過去15年,提醒台灣金融業者,時刻記取花大錢得來的寶貴教訓,審視拓展業務及抵禦風險的策略與作法,也針對地緣政治衝突下的業務發展與風險管理,做好情境模擬與事前預應規劃,以面對未來的可能變局,並做為迎接下一個15年、20年的策略發展養分。(本文作者為台灣金融研訓院金融研究所副研究員)